Bolhatrix – Alexandre Oliva

Imagine que, ao invés de apenas ler as palavras a seguir, você está as ouvindo de uma mensagem de vídeo que começou a tocar no seu computador, sabe-se lá de onde ou por que razão. A mensagem é falada por um sujeito de voz grave, óculos escuros e que poderia muito bem ter em cada mão uma pílula de cor vibrante. Dá pra ver o reflexo das mãos e das pílulas nos óculos escuros dele. Ele diz mais ou menos assim:

Saudações, habitantes da bolha, milênios atrás, alguns humanos descobriram que viviam na superfície de uma uma bolha quase esférica que vagava pelo espaço sideral. Por mais de uma dezena de séculos, essa realidade foi escondida da maioria de vocês. Quando a redescobriram, os poderosos da época da época tentaram negá-la e suprimi-la. Quase conseguiram… Felizmente, hoje, nós sabemos onde vivemos. Mas e vocês?

Muitos de vocês ainda acreditam viver nessa mesma superfície, no início do século XXI, numa era definida pela sua tecnologia. É uma ilusão: hoje, há mais de um bilhão de humanos vivendo no interior de uma bolha no ciberespaço. Os filtros que criam esse mundo ilusório são controlados por máquinas. Elas mantêm todos vocês prisioneiros para transformar vocês em… produtos!

É através de dispositivos eletrônicos de comunicação que vocês acessam grande parte da realidade ilusória. Controlando esses dispositivos, fica fácil as máquinas criarem essa ilusão e controlarem vocês. Quantos de vocês acreditaram mesmo que Trump era a opção menos pior para os EUA? Quantos creram que Brexit era boa ideia para o Reino Unido? Quantos no Brasil apostavam que Aécio era honesto? Quantos se arrependeram dessas escolhas, muitas vezes logo após votar? Percebe as ilusões que foram construídas e que logo depois, quando já não importavam mais, ruíram?

Não sei explicar por que as máquinas deixaram essas enormes desilusões transparecerem. Nem entendo como tantos de vocês continuam acreditando nessas fontes de ilusões, mesmo depois de perceberem que eram falsas as realidades construídas por elas. Nem sei direito como consegui fazer esta mensagem chegar até vocês, se é que vai chegar mesmo! Mas se chegou, agora vocês sabem das ilusões, então vou contar como foi que o mundo de vocês ficou assim.

Bem antes da Bolhatrix ser construída, havia um homem que podia modificar qualquer programa nos computadores que ele usava, para que se comportassem como ele desejava. Foi ele quem criou a Resistência GNU e libertou os primeiros de nós. Também foi ele quem nos ensinou a verdade: enquanto a Bolhatrix existir, a humanidade nunca será Livre.

Outros humanos criaram programas que controlavam os computadores alheios para servi-los. Treinaram a humanidade para achar normal que um computador não obedecesse ao seu usuário, que o enganasse, que fizesse seus dados reféns. Antes disso, outras pessoas já vinham criando programas que, de forma bem mais sutil, também controlavam humanos. Não programas de computador, mas de aparelhos bem mais antigos chamados televisores. Eram mais ou menos como telas de computador, mas configuradas para só receber sinais de alguns emissores privilegiados. Transmitiam basicamente ilusões: algumas eram reconhecidas como ficção, outras tentavam se passar por realidade, outras ainda tinham como propósito primário distorcê-la. Todas tinham como propósitos principais distorcer o comportamento humano e capturar sua atenção e seu tempo, para vendê-los às máquinas de propaganda.

Trouxeram para as redes de computadores a ideia de vender a atenção dos humanos. Primeiro foram serviços de busca de informação. Para direcionar anúncios e aumentar o valor da venda da atenção humana, dados de cada humano usado passaram a ser coletados separadamente. Foi o começo do fim da privacidade humana.

Muitos outros serviços foram criados, não com o propósito de ajudar humanos, mas de seduzi-los a entregar seus dados, para valorizar ainda mais sua atenção para os anunciantes. As máquinas responsáveis por esses serviços, coletas e análises cobriram todo o planeta com uma grande nuvem. Tornaram quase toda a humanidade dependente delas para as tarefas mais simples.

Humanos cultivados e cativados por elas ficaram praticamente incapazes de sobreviver sem a cobertura dessa nuvem. Ficavam todos conectados à rede das máquinas de propaganda através de conectores celulares, que davam a elas acesso quase direto aos neurônios humanos.

Aceitavam instalar, em seus conectores celulares, programas que não poderiam controlar, e que facilitavam ainda mais a coleta de seus dados, a difusão de ilusões e o controle de comportamento pessoal pelas máquinas de propaganda. Até aqui, humanos ao menos pareciam receber algo de valor em troca de sua atenção e dados. Mas uma vez que esse processo de controle de comportamento se inicia, vira uma bola de neve, e as máquinas já não precisam mais oferecer algo de valor.

Humanos já sob controle remoto não hesitam em ceder a intermediários de comunicação até seus dados mais íntimos, sem absolutamente qualquer contrapartida. Assim, as máquinas passaram a conhecer tão bem as cabeças de suas vastas fazendas de humanos,criados para extração de dados, que as máquinas puderam selecionarnão só anúncios, mas também as comunicações privadas de terceirosque os humanos prefeririam ou deveriam ver, conforme o interesse das máquinas.

Foi assim que nasceu a Bolhatrix: moldando as cabeças através da seleção das ideias às quais seriam expostas, formou-se a realidade ilusória. Nessa ilusão, acredita-se, sem questionar, que a nuvem, os computadores e os programas são benéficos para seus usuários. A rigor, são mesmo. Mas os usuários não são vocês. Vocês são usados. Os verdadeiros usuários são aqueles que projetaram esses sistemas para coletar dados, espionar, monitorar e controlar vocês, para saber o melhor momento de lhes apresentar um anúncio de produto que você possa querer comprar, ou uma notícia que plante em sua mente a ideia que as máquinas desejam que floresça.

As ideias assim plantadas ganham tanta força na mente dos homens de negócio, professores, advogados, marceneiros, modelos belíssimas desfilando em vestidos vermelhos e tantos outros habitantes da Bolhatrix que eles se tornam parte do sistema. Ficam tão desesperadamente dependentes desse sistema que chegam a lutar para protegê-lo. Mas é justamente pela libertação dessas pessoas que lutamos. Ou seja, elas acabam lutando contra a própria liberdade.

Agora, sabendo disso tudo, cada um de vocês vai ter de fazer uma escolha. Não tenho como fazer chegarem pílulas azuis ou vermelhas a vocês, mas elas seriam apenas símbolos das verdadeiras escolhas. O que você pode ou não tomar em suas próprias mãos é o seu futuro, o seu destino, a sua liberdade. Se você escolher continuar vivendo no mundo de ilusões da Bolhatrix, sendo controlado, espionado e manipulado o tempo todo, tendo suas comunicações que deveriam ser privadas devassadas pelas máquinas… eu lamento, mas desejo que as ilusões lhes sejam muito mais suculentas e deliciosas que aquelas de que tenho tido notícia.

Agora, se você quiser se juntar à Resistência GNU e viver no LibrePlanet, venha para o lado Livre do Ciberespaço: utilize as redes de comunicação Livres e descentralizadas, como GNU Social/StatusNet/Mastodon, Diaspora e Pump.io, ou distribuídas, como Twister, em vez das manipuladoras centralizadas. Nem pense em deixar seus amigos para trás: traga-os junto!

Liberte sua mente! Entenda bem os males da nuvem, do software privativo e das máquinas de propaganda para se assegurar de que quer deixá-los para trás. Entenda que deixá-los para trás não é sacrifício: quem compreende o valor das liberdades de pensamento, de expressão, de comunicação, de software, de reunião,de associação, de movimento, sabe que o verdadeiro sacrifício seria abrir mão delas.

Instale Software Livre nos seus próprios computadores para que eles deixem de controlá-lo: o sistema operacional GNU com o núcleo Linux-libre funciona em praticamente qualquer tipo de computador, do mainframe ao laptop e até em alguns tablets e celulares. Há milhares de aplicativos também Livres prontos para funcionar em cada um deles.

Para alguns tablets e celulares, há também o Replicant, que não chega a ser assim um GNU, mas é um Android genuinamente Livre. Se você descobrir que o seu dispositivo computacional atual não é compatível com Software 100% Livre, há muitas formas de começar a trilhar o caminho para a liberdade, seja com aplicativos Livres em sistemas ainda privativos de liberdade, seja com sistemas quase-Livres, que usam componentes privativos de liberdade para viabilizar o uso de muito mais Software Livre em computadores incompatíveis com a liberdade. Só não confunda o primeiro passo com o destino final: a droga menos devastadora usada para a redução de danos ainda é uma droga que provoca dependência e danos.

Deixe de lado os aplicativos nebulosos que aprisionam seus dados, e volte a manter seus dados nos seus próprios computadores. Se fizer questão de aplicativos de rede, ou armazenamento de dados em rede, crie e use sua própria nuvem, com Freedombox e Ownclowd ou Nextcloud. Aproveite para rodar nela seus próprios servidores das redes de comunicação Livres descentralizadas!

Nossas comunidades estão sempre abertas para refugiados da Bolhatrix, e oferecemos ajuda de muitas formas. Procure-nos nas redes de comunicação Livres, enquanto as máquinas ainda não encontraram forma de bloqueá-las. Estaremos lá para ajudá-lo a encontrar sua saída.

Para pensar mais:

A Singularidade, a Matrix e o Exterminador do Futuro:

https://www.fsfla.org/~lxoliva/fsfla/singular.pt.ogv (vídeo)

https://www.fsfla.org/~lxoliva/fsfla/singular.en.pdf (slides)

https://media.libreplanet.org/u/libreplanet/m/the-singularity-the-matrix-and-the-terminator-86e0/ (vídeo em inglês)

Software Livre e a Matrix:

(trailer)

https://www.fsfla.org/~lxoliva/fsfla/whatisthematrix/trailer1.pt.ogm

(vídeo)

https://www.fsfla.org/~lxoliva/fsfla/whatisthematrix/fsmatrix.pt.ogm

(pós-trailer)

https://www.fsfla.org/~lxoliva/fsfla/whatisthematrix/trailer2.pt.ogm

Um Papai Noel de Pós-Verdade e o Presente Escondido:

https://www.fsfla.org/~lxoliva/fsfla/Santa.pt.webm (vídeo)

https://www.fsfla.org/~lxoliva/fsfla/Santa.pt.spx (áudio)

https://www.fsfla.org/~lxoliva/fsfla/Santa.en.pdf (slides)

https://media.libreplanet.org/u/libreplanet/m/the-post-truth-santa-claus-and-the-concealed-present/ (vídeo em inglês)

A Isca, o Anzol e a Grande Rede:

https://www.fsfla.org/~lxoliva/fsfla/grande-rede.pt.pdf (slides)

https://www.fsfla.org/~lxoliva/fsfla/grande-rede.pt.ogm (vídeo)

https://www.fsfla.org/~lxoliva/fsfla/grande-rede.pt.ogg (áudio)

Software Livre:

https://www.gnu.org/distros (GNU/Linux-libre)

https://directory.fsf.org/ (aplicativos)

Contatos nas mídias sociais Livres:

https://pod.libreplanetbr.org/u/lxoliva (Diáspora)

https://social.libreplanetbr.org/lxoliva (GNU social, compatível com StatusNet e Mastodon)

https://identi.ca/lxoliva (Pump.io)

http://twister.net.co (@lxoliva)

http://www.fsf.org/blogs/community/a-new-challenger-to-twitters-walled-garden-mastodon

Por: Alexandre Oliva, freedom fighter http://FSFLA.org/~lxoliva/

You must be the change you wish to see in the world. — Gandhi

Be Free! — http://FSFLA.org/ FSF Latin America board member Free Software Evangelist|Red Hat Brasil GNU Toolchain Engineer

Fonte: matrix.org

Power, WLAN, LAN3… así utilizan los LED del router para robar información

Un atacante con un simple equipo de grabación, móvil o cámara de vídeo, puede grabar estos parpadeos. Aquí podemos imaginar una cámara de seguridad, un drone equipado con cámara o cualquier otra configuración que se le pueda ocurrir. El único requisito es la visión directa de los LED del router.

Uno de los problemas (bueno para nosotros) es que el malware debe ser capaz de llegar al router. Para ello, debe aprovechar algún agujero de seguridad presente.

Continúa leyendo: https://www.adslzone.net/2017/06/07/power-wlan-lan3-asi-utilizan-los-led-del-router-para-robar-informacion/

Palestra “Hackeando Bancos e a Receita Federal” – Alexandre Oliva e Thadeu Cascardo

Acesse o vídeo da palestra aqui:

http://palestras.softwarelivre.org/palestra/hackeando-bancos-e-a-receita-federal/

Alexandre Oliva é evangelizador do Software Livre, palestrante GNU, conselheiro da FSF América Latina, engenheiro de ferramentas de desenvolvimento GNU na Red Hat Brasil e mantenedor do GNU Linux-libre e co-mantenedor de GNU libc, GNU binutils e GNU Compiler Collection.

Thadeu Cascardo é membro do Libre Planet Brasil – São Paulo.

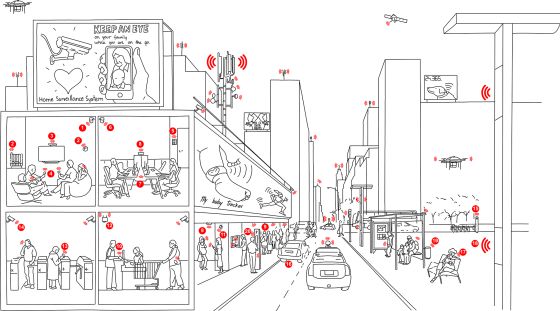

O que acontece com nossos dados na internet?

lustração e informação: Olga Subirós (CC BY-NC-ND-2.0)

lustração e informação: Olga Subirós (CC BY-NC-ND-2.0)

As informações pessoais se tornaram mais um produto comprado e vendido.

Todos nós ouvimos dizer alguma vez que quando um produto é aparentemente gratuito é provável que na verdade estejamos pagando por ele com dados. Isso acontece com as redes socias, os cartões de fidelidade de lojas e supermercados ou com infinitos aplicativos que oferecem serviços mais ou menos relevantes em troca, somente, dos nossos dados pessoais.

Mas além de intuir que nós somos o produto, na realidade não sabemos o que é feito exatamente com nossa informação, ou no que consiste e como funciona esse pagamento com dados. Na verdade, não é uma questão simples e cada aplicativo tem seus próprios procedimentos e lógicas. No caso da navegação na internet, por exemplo, as empresas e prestadores de serviços nos oferecem de forma gratuita seus motores de busca, páginas web e serviços associados para ler o jornal, consultar a previsão do tempo ou estar em contato com outras pessoas através de redes sociais e fóruns. No entanto, cada vez que entramos em uma web é baixada automaticamente uma série de microprogramas conhecidos como cookies que conseguem informações sobre nossa atividade online e enviam ao proprietário da página visitada informações sobre nosso IP, MAC ou IMEI (o número de registro do nosso dispositivo), o tempo e a forma que usamos num determinado site ou outros sites que estejam abertos ao mesmo tempo, identifica se somos visitantes regulares e que uso fazemos da página web, em que sequência, como acessamos outros sites e assim por diante. Além disso, é comum que diferentes empresas paguem ao site que visitamos para poder instalar seus próprios cookies, como também é habitual que a empresa use os dados não somente para seus estudos internos, mas que também os venda a terceiros.

Continue lendo aqui: http://brasil.elpais.com/brasil/2015/06/12/tecnologia/1434103095_932305.html

Por que precisamos da criptografia

Em tempos de vigilância e controle, cresce interesse pela CryptoRave — evento anual que difunde técnicas e ferramentas para garantia de privacidade. Festival ocorrerá em 5 e 6/5, em SP

Por Marina Pita

O avanço tecnológico permitiu o avanço da vigilância em massa a um baixo custo. Suas pesquisas na internet, praticamente seus pensamentos – e não apenas a comunicação entre duas pessoas – estão sendo registrados em enormes bancos de dados. As movimentações, as formas de teclar, as formas de navegar em telas touch. Tudo armazenado. Mesmo na América Latina, onde os governos têm menos recursos e nem tanta tradição em agências de espionagem, as compras de tecnologia para fins de vigilância aumentam, ao mesmo tempo em que avançam iniciativas de proibição e criminalização da criptografia. Este cenário é ainda mais complexo se considerarmos que grande parte da população não tem capacidade de lidar com questões tecnológicas básicas e mal consegue alterar as configurações de privacidade básicas de dispositivos eletrônicos e redes sociais.

O relatório Latin America in a Glipse 2016, da organização Derechos Digitales, salienta esta tendência. No Brasil, a realização de eventos esportivos foi o pretexto para a aquisição de equipamentos e softwares de vigilância maciça que se transformaram nas “salas de controle operacional”, exigência da Fifa. No México, o governo pagou US$ 15 milhões de dólares no software de vigilância Pegasus. No Peru, um plano estatal de interceptação de comunicações foi iniciado em 2015. O governo pagou US$ 22 milhões à Verint por um software capaz de interceptar chamadas telefônicas, mensagens de texto, e-mails, chats e histórico de navegação da Web.

Continue lendo aqui: http://outraspalavras.net/blog/2017/04/24/por-que-precisamos-da-criptografia/

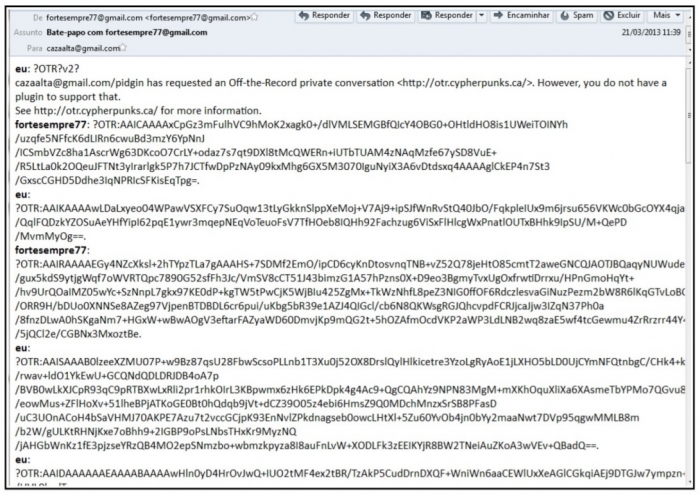

Lava-jato e a Criptografia usada a favor da corrupção

O esquema envolvia o ex-governador do Rio de Janeiro, Sérgio Cabral, e seus doleiros:

- Os doleiros se comunicavam pelo extinto MSN, mas toda a comunicação era criptografada com o uso do Pidgin e de um plugin de criptografia que usa o protocolo OTR (Off-the-Record Messaging);

- Para troca de mensagens por e-mail, na verdade eles compartilhavam uma conta no Gmail e criavam mensagens de rascunho que nunca eram enviadas e, portanto, não poderiam ser interceptadas. As mensagens e documentos (planilhas, boletos, etc) eram mantidos na pasta de rascunhos da conta do GMail;

- Os arquivos que baixavam eram armazenados em um pendrive com esteganografia. Os documentos, como planilhas de Excel que eram usadas para o controle de pagamentos e recebimentos, eram guardados em uma partição escondida em pendrives (com senha) e eram fisicamente destruídos após o uso.

Continue lendo aqui: https://tecnoblog.net/211475/lava-jato-operacao-eficiencia-criptografia/

WikiLeaks filtra documentos de la CIA: malas noticias para los que tienen televisores Samsung

WikiLeaks ha publicado una nueva entrega de filtraciones del proyecto Vault 7, destinado a sacar a luz documentos clasificados que demuestran los supuestos programas de espionaje de la CIA.

La organización ha explicado que se trata de una guía de usuario de la herramienta ‘Weeping Angel’ de la CIA, diseñada para grabar, enviar o almacenar audio a través del micrófono incorporado en las televisiones inteligentes de la serie F de Samsung.

Continue lendo aqui: https://actualidad.rt.com/actualidad/236508-vault7-wikileaks-publicar-documentos-cia

Para Europa, Windows 10 ainda coleta muitos dados pessoais dos usuários

O grupo de agências europeias de proteção de dados pessoais avalia que o sistema operacional Windows 10 ainda deixa a desejar na proteção à privacidade. Um ano depois de pedir mais informações e providências à Microsoft, o Grupo de Trabalho do Artigo 29 diz que mesmo com as alterações propostas, continua preocupado.

O grupo de agências europeias de proteção de dados pessoais avalia que o sistema operacional Windows 10 ainda deixa a desejar na proteção à privacidade. Um ano depois de pedir mais informações e providências à Microsoft, o Grupo de Trabalho do Artigo 29 diz que mesmo com as alterações propostas, continua preocupado.

Continue lendo aqui: http://www.convergenciadigital.com.br/cgi/cgilua.exe/sys/start.htm?UserActiveTemplate=site&infoid=44598&sid=4